Continuamente se realizan ataques masivos de fuerza bruta contra Wordpress y otros tipos de CMSs como Joomla. Cuanto más generíca es la solución más genericos son los tipos de ataques tambien.

En estos momentos mientras lees este articulo se estan produciendo miles de ataques por minuto.

Wordfence es uno de los pluggins de seguridad que suelo utilizar en mis sitios por diferenes motivos:

– Tiene una opción gratuita y otra de págo con más funcionaliades.

– Muestra el tráfico en tiempo real. Permite ver tanto los humanos como los bots y asi poder analizar por IPs y más opciones.

– Permite limitar el número de intentos de acceso.

– Escanea en los ficheros en busca de malware. Comprueba la intregridad de los ficheros de la instalacion, pluggins y temas buscando urls sospechosas. Se podría decir que Wordfence es el único plugin de seguridad para WordPress que puede verificar y reparar el núcleo del CMS, el theme y los archivos del plugin, incluso si no se dispone de copias de seguridad.

Para instalar Wordfence Security y empezar a proteger tu sitio web WordPress:

Instala el plugin Wordfence desde el dashboard:

1 – Activa el plugin una vez instalado.

2 – Acepta (si quieres recibir notificaciones) la propuesta de recibir avisos de seguridad en tu e-mail.

3 – Vete al menú de escaneo y comenzar la primera exploración de seguridad. También se habilitará el análisis de seguridad programado.

4 – Una vez que la primera exploración se ha completado aparecerá una lista de las amenazas de seguridad.

5 – Si quieres, cambia el nivel de seguridad o ajusta las opciones avanzadas para configurar el análisis de seguridad individual y opciones de protección para tu sitio.

Por último haz clic en la opción de menú «Traffic Live» para ver la actividad de tu sitio en tiempo real.

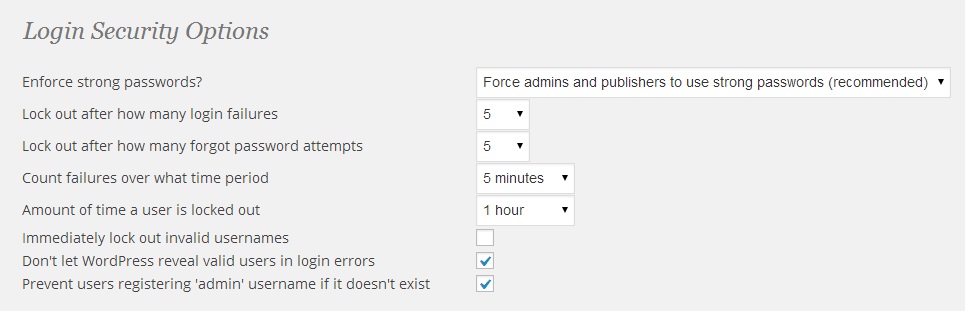

Dentro de Wordfence en Options en la zona Login Security Options:

- Las opciones de “login failures” debe de tener pocos intentos, por ejemplo 5.

- “Count login failures over what time period” tambien con un número limitado, por ejemplo 5 minutos

- Configura “Amount of time a user is locked out” a 1 hora.

Algunos hostings como por ejemplo el de Webempresa tienen ya incluida la protección de ataques por fuerza bruta, pero por si acaso no esta de más que sigas estos pasos.

Aqui os dejo un video en el que se explica como mejorar la seguridad de WordPress con Wordfence Security